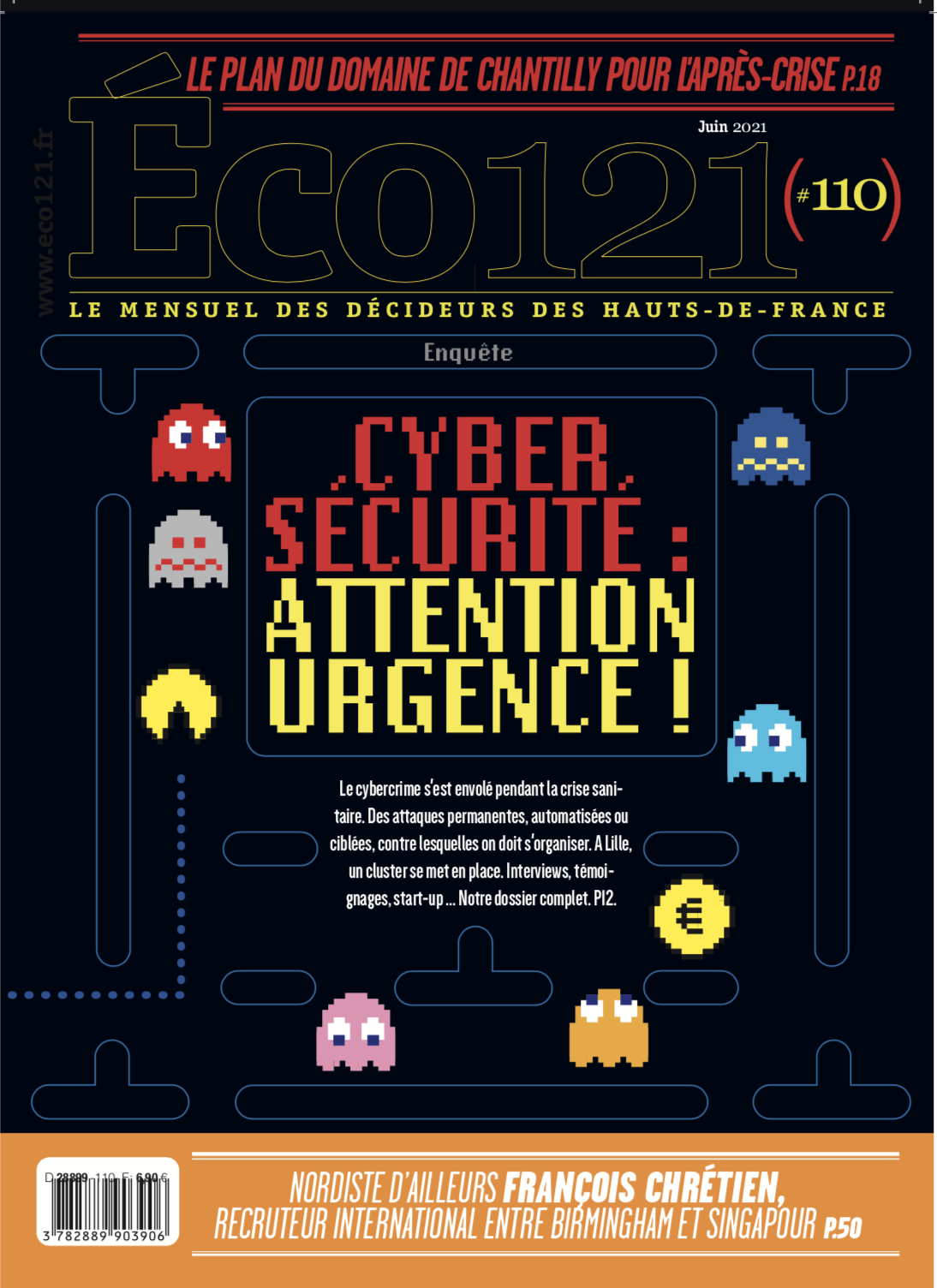

CYBER SÉCURITÉ : ATTENTION URGENCE !

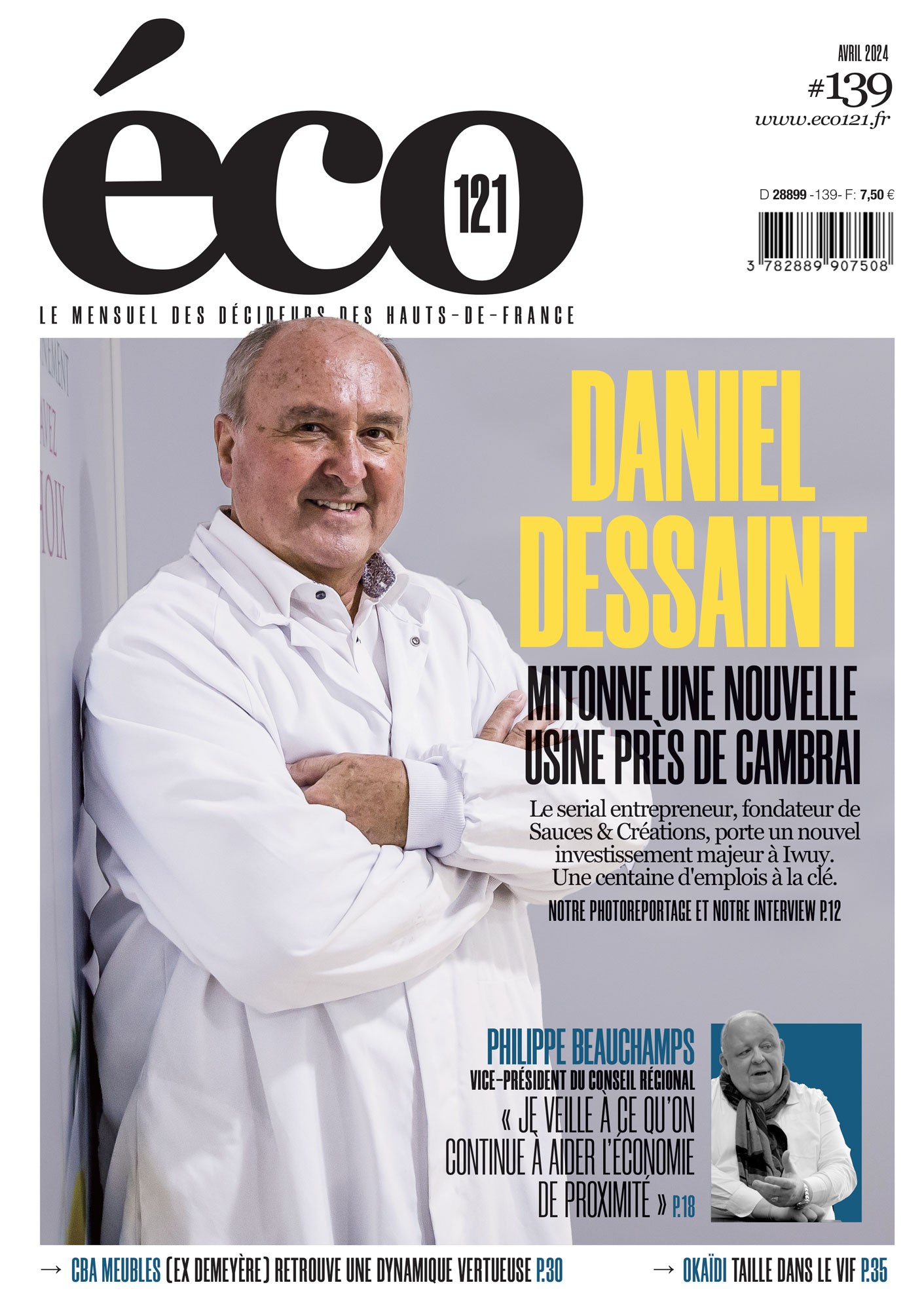

Le cybercrime n'est plus affaire d'amateurs. Les attaques sont permanentes, automatisées ou ciblées, démultipliées depuis la massification du télétravail. A Lille, on s'organise en cluster pour fédérer les acteurs. En attendant, apprenons l'hygiène numérique.

"La question n'est pas si les TPE seront touchées, mais quand ! » Pour Sébastien Jardin, expert cybersécurité pour IBM, la situation était déjà alarmante avant la crise sanitaire. Depuis, elle s'est fortement dégradée. « Il y a eu un boom gigantesque, avec des attaques tous azimuts sur l'axe de la Covid, avec des vols de données. 2020 a été une année de « professionnalisation », on a vu apparaître des centrales d'appels de cybercriminels pour mener des négociations, offrant par exemple un rabais de 20% sur un rançongiciel si on paie sous 48 h... »

Des millions de salariés ont dû en catastrophe installer leur bureau chez eux, confondant parfois ordinateur perso et pro. « Les gens se sont retrouvés chez eux et ont travaillé à distance, mais sans avoir conscience des politiques de sécurité de leur entreprise », décrypte Robin Giraudo, directeur du Security Operation Center d'IBM ouvert à Euratechnologies en 2018. « Il y a eu accroissement d'attaques de type phishing, énormément, et énormément liées à la Covid. Les entreprises ont rapidement mis en place des solutions pour contrer ces attaques ; mais certaines ont réussi »

Pour lui, l'envolée du risque doit s'analyser au regard du sous-investissement en sécurité numérique depuis 15 ou 20 ans alors même que les usages explosaient. Le télétravail a ouvert des brèches, l'explosion des objets connectés (Internet of Things ou IoT en bon anglais) aussi. Leur multiplication crée autant de portes d'entrées pour des délinquants toujours plus efficaces. On les trouve tout particulièrement dans les process de production, avec l'avènement de l'industrie 4.0. Avec une menace très réelle : des chercheurs britanniques ont prouvé la faisabilité d'une attaque cyber sur une usine de traitement des eaux par exemple... En 2019, les attaques ciblant les technologies d’exploitation ont augmenté de 2000 % par rapport à l'année précédente, avec davantage d'attaques contre les systèmes de contrôle industriel et les technologies d’exploitation qu'au cours des trois années précédentes, rapporte le X-Force Threat Intelligence Index 2020. « Ce n'est pas seulement une problématique technique mais de société », pointe Sébastien Jardin.

Eviter 50% des attaques

Une petite entreprise sans guère de moyens n'est-elle pas dépourvue face à la déferlante cybercriminelle ? « La marge de progression est telle que je suis très optimiste. Il y a plein de moyens de protection, de risk mitigation (atténuation des risques), dont beaucoup sont accessibles et pas forcément mis en œuvre », juge Bertrand Monnet, directeur de la chaire management des risques criminels à l'Edhec. « Il faut éviter le risque d'abord. Faire de la formation qui ne coûte rien. Or, dans les PME ce n'est pas fait ». « Il faut mettre en place des gestes barrière ! », estime Ludovic Delaire, patron du CITC et porteur du projet de Campus Cyber dans la métropole (lire son interview en page 17). « Il faut se faire à l'hygiène digitale. c'est comme se laver les mains », renchérit BertrandMonnet. Pour l'enseignant, qui rencontre aussi bien les responsables RSSI des entreprises que les hackers, on peut éviter 50% des attaques par des mesures prophylactiques. « Le hacker ne casse pas la porte, il entre avec vous ». Les sites officiels tel celui de l'ANSSI (Agence nationale de sécurité des systèmes d'information ) donnent des conseils précieux. Exemple : oubliez les mots de passe basiques comprenant département de naissance, date anniversaire ou prénoms. « Pour un hacker, c'est une demi-seconde ! », pour Bertrand Monnet, qui pointe aussi la sécurité des messageries : pas question d'ouvrir une pièce jointe d'un émetteur inconnu, par exemple. La navi- gation sur Internet, l'usage des réseaux sociaux, l'utilisation de wifis publics, nécessitent aussi certaines précautions. « Ca ne coûte rien d'activer son VPN (virtual private network) sur son ordinateur dans un aéroport et ce n'est pas cher ! » Autre mesure de base pour éliminer des risques inutiles : élaborer un cahier des charges en terme de référencement pour vos fournisseurs : quel prestataire cloud utilisez-vous ? Quel antivirus ? Quelle formation ont reçue les salariés ? Au-delà, restent les prestataires externes, de plus en plus sollicités. « Nous entrons 80 nouveaux clients par jour ! », se réjouit Arnauld Dubois, fondateur de Dimyothis, devenu Certigna et intégré au groupe rhônalpin Tessi. L'entreprise sécurise aussi les échanges électroniques, les documents et les sites webs. « La Covid a fortement poussé le marché, tout le monde va vers la signature électronique», poursuit le dirigeant qui passe la main ces jours-ci.

Une enveloppe d'un milliard d'euros

A Lille, la sensibilisation au cybercrime est déjà ancienne, avec notamment le Forum international de la cybersécurité (FIC) qu'avait beaucoup porté Pierre de Santignon en son temps. Et la Région comme la métropole lilloise se sont positionnées depuis longtemps sur cette thématique. Et pourtant, les petites entreprises ont encore bien du mal à entrer dans une logique défensive face au risque. Même les grosses entreprises, les structures importantes font face à des attaques parfois lourdes. Et les hackers n'ont aucun état d'âme. En pleine crise Covid, plusieurs hôpitaux ont été ciblés : Narbonne, Dax, Montpellier, Villefranche-sur-Saône... En région, la ville de Sequedin ou Rabot Dutilleul ont notamment fait l'objet d'attaques graves.

L'heure est donc à la réponse en meute, avec l'émergence de plusieurs «campus cyber» en France, dont l'un à Lille, avec une enveloppe globale d'un milliard d'euros annoncée par Emmanuel Macron. Il faut dire que la région compte quelques ténors de la cybersécurité : Vadesecure, Advens, Stormshield (ex-Netasq, repris par une filiale d'Airbus), IBM, Orange Cyberdéfense à Lesquin, entre autres.

Pénurie massive

« Il y a une tentative de filière. ce qui est compliqué est que les acteurs sont concurrents et tirent la couverture à eux. Mais ça devient difficile pour certaines structures de se débrouiller seules. Face à des réseaux malveillants de plus en plus organisés, il faut mettre des forces en face. si on n'arrive pas à fédérer, ce sera compliqué », plaide Jean Michel Dos Santos, ex RSSI chez Adeo et kiloutou, et fondateur de la start up Allistic (lire encadré), associé à la préfiguration du campus Cyber. L'enjeu est aussi d'attirer et de former des talents. Le secteur est en pénurie majeure. Sur le seul domaine numérique, les Hauts-de-France recherchaient 3100 postes l'an dernier (enquête BMO de Pôle Emploi), avec un indicateur édifiant : 80,5% de recrutements présentent des difficultés, quasiment le record par métier (seuls les plombiers font pire avec 86,5% de difficultés de recrutement!). « Il y a de plus en plus de formations, mais qui ne délivrent pas assez sur le marché, regrette Robin Giraudo, patron du centre SOC d'IBM à Lille. L'équipe que je manage a grossi énormément, il y a peu de personnes dans l'informatique sur le marché et pas énormément d'expertise. »

Face à une menace en accélération constante et des besoins de protection symétriques, la procrastination des acteurs publics comme privés est interdite. Cybersécurité, attention urgence collective !

A lire aussi : Comment Rabot-Dutilleul a surmonté une attaque massive

Ludovic Delaire (CITC) : "On est dans un état d'urgence"

Cybersécurité : deux exemples de start up nordistes, Allistic et Whispeak

QUI SONT LES CYBERCRIMINELS ?

Bertrand Monnet, directeur de la chaire Management des risques criminels à l'Edhec, estime qu'on peut ranger les délinquants du web en 7 catégories. Les premiers sont des cybercriminels motivés par le seul gain financier. Suivent les « hacktivistes », qui vont s'attaquer à la réputation d'une entreprise. Les troisièmes sont les « State sponsored groups », autrement dit des mercenaires numériques financés par des Etats comme la Chine, la Russie ou la Corée du Nord. Viennent ensuite les « script kiddies », autrement dit les pirates numériques béotiens. Bertrand Monnet identifie par ailleurs les « insiders », c'est à dire des personnes ayant l'accès légitime dans une organisation quelconque et qui, par cupidité, par vengeance ou ressentiment vont pirater le système.

Les mafias elles-mêmes n'ont pas développé à ce jour de cybercrime, mais financent des spécialistes, notamment en Bulgarie. Dernière catégorie, les terroristes. Auxquels il faudrait ajouter les Etats, qui utilisent désormais sans vergogne l'arme numérique comme les autres pour défendre leurs intérêts.